Une très large part de nos vies est « numérisée ». Nos écrits, nos communications et échanges sont transformés en « bits » (0 ou 1), afin de pouvoir être interprétés et exploités par les ordinateurs, mais aussi stockés sur des mémoires informatiques et transmis via les réseaux.

Ces techniques offrent d’énormes capacités de stockage et de communication, mais elles ont leur revers. Elles facilitent l’intrusion par quelqu’un·e de mal intentionné. S’il importe de limiter ses traces et de protéger ses informations confidentielles, cela reste insuffisant.

Heureusement, il existe des méthodes, issues notamment des mathématiques, qui, bien employées, permettent de protéger ses données et ses communications en les rendant incompréhensibles, sauf de soi et de ses correspondant·es.

11.1 La cryptographie : protéger ses données par le chiffrement

L’idée générale est de « brouiller » le contenu des données par des méthodes mathématiques. On parle alors de « cryptographie » ou le secret des écrits, dont les applications permettent le chiffrement des données et des communications. Un exemple très connu : la méthode dite du « chiffre de César », qui est une forme de chiffrement simple : chaque lettre du message est remplacée par une autre selon un nombre de décalages choisi (qui servira de code). Avec un décalage de 5 le A devient F, le B devient G, etc. BONJOUR devient GTSOTZW.

L’objectif des outils présentés ci-après est analogue : rendre des données incompréhensibles si l’on ne connait pas le code. Évidemment, le « chiffre de César » est une technique très rudimentaire et facile à décrypter (à déchiffrer sans connaitre le code). Les outils présentés dans cette fiche mettent en jeu des techniques bien plus complexes où la méthode de chiffrement est publique, donc analysable par une personne compétente pour s’assurer qu’il n’y a pas de faille, mais où, sans connaissance du code utilisé, il est quasiment impossible pour un attaquant de décrypter les données. Même si les données chiffrées sont incompréhensibles, le fait d’en échanger est en soi une information.

Sans trop entrer dans les détails, ce guide propose deux fiches sur le chiffrement pour limiter les mauvaises pratiques. L’objectif principal y est de présenter des outils majoritairement considérés comme fiables.

Cette fiche présente les outils permettant de chiffrer ses données stockées. La suivante explique comment protéger ses communications par chiffrement.

11.2 Chiffrer ses données stockées

Pour améliorer la sécurité et la confidentialité de ses données et documents, les chiffrer est une bonne pratique. Sans protection, ces données peuvent être consultées par quiconque peut y accéder, par exemple par l’insertion d’une clé USB, le vol d’un ordiphone, la récupération du disque dur ; un simple mot de passe d’accès à la session est insuffisant pour cela. De même, si ces données sont conservées ou sauvées sur un serveur extérieur (dans le « nuage »), elles sont aussi accessibles à celles et ceux qui y ont accès.

11.2.1 Chiffrer tout ou partie d’un disque dur ou d’un périphérique de stockage

GNU/Linux

Pour l’utilisateur d’un système d’exploitation GNU/Linux récent (Ubuntu, Linux Mint, Tails...), c’est très simple : à l’installation un choix est proposé de chiffrer intégralement le disque dur ou le dossier personnel (via le logiciel dm-crypt avec LUKS). Pour un usage personnel classique, ce guide conseille vivement de chiffrer son disque dur ou, si l’ordinateur est partagé, au moins le dossier personnel avec un code fiable (telle une phrase de passe). Ce code protégera l’accès à la session (un minimum vital) et le déchiffrement des données.

Windows et macOS

Pour Windows ou macOS, il faudra télécharger un logiciel. En effet, ceux préinstallés (BitLocker pour Windows, Filevault pour Mac) sont « propriétaires », ils ne peuvent être facilement audités et sont donc plus susceptibles de comporter des failles ou portes dérobées.

S’il est préférable de les utiliser plutôt que de ne pas chiffrer son disque dur, ce guide recommande plutôt un logiciel libre : Veracrypt.

Une fois téléchargé sur l’onglet « Downloads » de la page veracrypt.fr puis installé en suivant les instructions, cliquer sur « Create Volume », puis sur « Encrypt the system partition or entire system drive » et continuer à suivre les instructions selon les spécificités.

La procédure n’est pas complexe, mais il est important de ne pas se tromper et il est préférable d’avoir une sauvegarde de ses données et, si nécessaire d’avoir un accompagnement pour ce processus. Des tutoriels très bien décrits sont disponibles sur le site NextInpact « Veracrypt : comment chiffrer et cacher un OS complet ».

Pour macOS, il n’est pour le moment pas possible de chiffrer tout le système avec Veracrypt, il faudra pour cela utiliser le logiciel AES Crypt.

Dans le cas où Filevault serait malgré tout utilisé, il faut faire attention à l’utiliser correctement.

11.2.2 Chiffrer certains fichiers ou dossiers

Dans la partie précédente, l’objectif était de chiffrer tout ou partie d’un disque dur ou un périphérique de stockage, selon la situation (ordinateur partagé, etc.), cela peut être inadapté ou contraignant. Il existe des logiciels permettant de ne chiffrer que certains fichiers particuliers et sensibles. Ce guide recommande le logiciel libre 7zip disponible sur 7-zip.org, adapté aux trois systèmes d’exploitation, qui permet de réaliser rapidement des archives compressées et chiffrées de documents via la méthode AES 256 considérée comme fiable.

- Pour les distributions GNU/Linux, il est souvent installé par défaut sous le nom de p7zip :

Pour l’utiliser, il suffit de sélectionner les fichiers ou dossiers à protéger, de réaliser un clic droit et de cliquer sur « Compresser ». Il faut ensuite choisir l’emplacement de destination de l’archive, le format .7z et une phrase de passe.

L’archive produite sera ainsi chiffrée. Il faudra par contre penser à supprimer complètement les fichiers originels qui sinon resteraient accessibles. Si le besoin en sécurité est important, il faut aussi s’assurer qu’ils ne seront pas récupérables en utilisant un logiciel de nettoyage tel que Bleachbit.

- Pour Windows, pour utiliser 7zip :

Après avoir téléchargé le logiciel, l’installer en conservant les options par défaut qui l’intégreront au menu contextuel (accessible par clic droit sur un fichier ou un dossier). Sélectionner ensuite les fichiers à chiffrer, un clic droit → « 7-zip » → « Ajouter à l’archive ». Dans la fenêtre qui s’affiche choisir le code de chiffrement, le chiffrement AES 256 et cocher « Chiffrer les noms de fichiers » si cela a une importance et « Effacer les fichiers après compression ».

- Pour macOS, sur la page de téléchargement 7-zip.org/download.html une version fonctionnant au travers de la console est disponible, un autre portage existe : il s’agit du logiciel Keka.io.

11.3 Limites au chiffrement des données

Attention même si actuellement ces méthodes sont considérées comme fiables, pour autant elles ne sont pas infaillibles :

- failles encore non détectées, portes dérobées ;

- dépendance dans le système d’exploitation propriétaire qui aura accès aux données ;

- présence d’un virus, d’un enregistreur de frappes espion, d’une surveillance directe de l’ordinateur ;

- augmentation constante de la puissance de calcul ;

- etc.

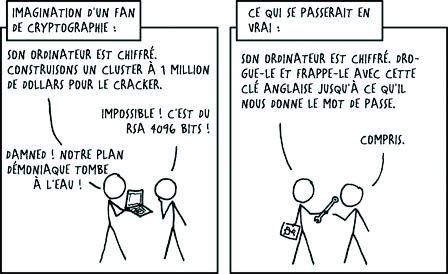

Elles ne protègent surtout pas d’une erreur ou d’une faiblesse humaine, comme l’exprime parfaitement ce strip de XKCD sur la sécurité.

Ces limites valent aussi pour le chiffrement des communications.