Les défenseurs des droits de la personne, y compris les militants et les initiatives en faveur des médias libres, utilisent les TIC de sorte à améliorer ou à minimiser leur réactivité, leur portée et leur survie. Dans ce sens, ils peuvent aussi s’exposer eux-mêmes et exposer leurs contacts, leurs réseaux et le public à un certain risque.

Au cours de la dernière décennie, l’Internet a subi de profonds changements. Cet espace gratuit, libre, décentralisé, « à monter soi-même » est devenu l’espace centralisé et commercialisé que nous connaissons aujourd’hui. Les géants du Web (GAFAM), dont l’acronyme désigne Google, Facebook, Amazon, Apple et Microsoft, ont offert aux utilisateurs une plateforme plus facile d’utilisation. Ils ont également fourni des services en ligne innovants et mis en place des plateformes « gratuites ». Or, tout cela a un prix. GAFAM offre plus que des services gratuits. Ces entreprises fabriquent également les matériels et les logiciels à l’origine de l’Internet [1]. Par conséquent, il nous est impossible de ne pas utiliser un de leurs produits, puisque les autres sont construits à partir de leur infrastructure.

Cette centralisation va de pair avec un des éléments moteurs de l’Internet : la récupération et la vente de données personnelles des utilisateurs. Le monde où nous vivons, qui est centré sur les données, nuit à la capacité et à la liberté qu’ont les individus de maintenir leur confidentialité, à exercer leur liberté d’expression et à défier ceux qui détiennent le pouvoir [2]. Et cela ne changera pas. Les phénomènes tels que le filtrage de contenu augmenteront. En effet, une communauté déjà opprimée ou marginalisée se verra d’autant plus exclue de la société en raison des processus algorithmiques opaques. En outre, cette tendance à la centralisation, à la commercialisation et de donnéification a permis à d’autres acteurs de prendre d’entreprendre des activités de surveillance visant à contrôler, à censurer et à localiser les dissidents politiques ainsi que les défenseurs des droits de la personne.

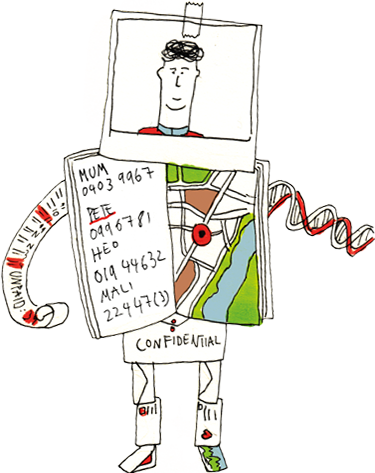

Dans le présent article, nous étudions les différents types de données qui sont créées, récupérées et analysées. Nous analysons les moyens par lesquels ces données permettent que différentes formes de surveillance et de contrôle voient le jour. Ensuite, nous émettons quelques recommandations sur le moyen de mieux maîtriser les « ombres numériques » [3] et proposons quelques ressources et guides qui peuvent nous aider à naviguer de manière plus sécuritaire tout en demeurant politiquement engagés.

Les différents types de traces de données

« Cher abonné, vous êtes inscrit en tant que participant à une émeute massive » [4]. Ce message a été envoyé en 2014 aux utilisateurs de téléphones portables qui se trouvaient à proximité d’une manifestation à Kiev. Leurs téléphones portables avaient révélé leur emplacement. Dans le contexte social et politique ukrainien, une simple donnée comme votre localisation pouvait vous relier à une tension politique majeure. Le procureur général taxa la manifestation de crime contre l’État. Les manifestants et ceux se trouvant à proximité de la manifestation furent qualifiés de criminels.

À maintes occasions, des femmes qui militaient en faveur des droits de la personne ont été harcelées pour s’être exprimées en faveur de la justice sociale et de l’égalité. Facebook ferme régulièrement des profils personnels et des pages en réponse à des campagnes organisées par des misogynes. Pour de nombreux militants, perdre l’accès à leur profil sur les réseaux sociaux ne signifie pas seulement être censuré sur Internet, mais également perdre leurs contacts et réseaux de soutien [5].

Ces deux exemples démontrent que les données ne sont pas créées, récupérées et analysées dans le vide. Ces activités ont lieu dans le contexte social, politique et économique dans lequel évoluent défenseurs des droits de la personne. Afin de comprendre l’incidence des données sur la confidentialité, la sécurité et le bien-être d’un militant, il faut d’abord comprendre quelles données sont créées, quelles données existent déjà et si elles révèlent des informations sur son identité, ses réseaux, ses habitudes et sa routine. Il faut également savoir qui a accès à ces données et comment elles peuvent être utilisées. Enfin, il faut déterminer les solutions qui s’offrent aux défenseurs des droits de la personne face à ces nouvelles réalités.

Tout d’abord, il importe de garder à l’esprit que ces « traces numériques » racontent notre histoire ainsi que nos faits et gestes de manière détaillée. C’est un peu comme une « ombre numérique » qui ne cesse de grandir et à laquelle chacun de nous rajoute des traces numériques. Par « trace numérique », nous nous entendons deux types de données : les données de contenu et les métadonnées. Chaque type de données a ses propres caractéristiques et ces données peuvent servir à des fins de surveillance multiples et variées.

Les données de contenu sont le fruit de publications que nous publions. Cela inclut ce que nous écrivons, publions et partageons, mais aussi tout le contenu que d’autres personnes publient à notre sujet. Ce contenu peut être analysé par des machines à l’aide de mots-clés servant à nous identifier comme défenseurs des droits de la personne. Le contenu peut être lu par des trolls qui ne partagent pas nos positions et qui pourraient alors lancer une campagne haineuse.

Les métadonnées sont des données qui décrivent d’autres données. Celles-ci sont créées de manière à ce que l’infrastructure de base de nos systèmes numériques tels que l’Internet et nos réseaux de téléphones portables puisse fonctionner correctement. Par exemple, les métadonnées d’un courriel contiennent les noms de l’expéditeur et du destinataire, l’heure et la date, parfois l’adresse IP et l’objet du message. Les métadonnées permettent de livrer nos courriels à bon port, de localiser nos fichiers sur notre ordinateur ; elles permettent à votre téléphone portable de recevoir des messages et des appels de partout dans le monde, et ce presque instantanément. Puisque les métadonnées sont un élément majeur de l’infrastructure de l’Internet, il est difficile de les modifier, de les cacher ou même de nier leur existence.

La structure des métadonnées permet aux machines de les lire et nous donne une meilleure compréhension des schémas du comportement humain [6] et facilite la création de graphiques sociaux [7]. Les métadonnées d’un seul courriel sont peu révélatrices, mais une boîte de réception remplie de courriels révélera la fréquence des communications et l’heure à laquelle elles ont eu lieu (une hausse des communications pourrait avoir lieu avant un événement politique.) La boîte de réception pourrait également mettre au jour les différents réseaux des défenseurs des droits de la personne [8].

Maîtriser les données

Il importe de comprendre que nous perdons tout contrôle sur nos traces numériques dès que nous les créons et les transmettons. En effet, elles finissent habituellement entre les mains d’autres personnes et sont stockées sur des serveurs qui ont la mémoire longue. Toutes les traces numériques ne sont pas égales, toutefois. La maîtrise que nous avons de nos traces numériques dépend de leur mode de création et du lieu de stockage.

Dans son livre intitulé Data and Goliath [9], Bruce Schneier définit six types de données ou de traces numériques [10]. Cela passe par les données de service, celles que nous contrôlons le plus et par les données dérivées, celles sur lesquelles nous avons peu d’emprise. Les données de service sont tous les renseignements que l’on nous demande lorsque nous vous inscrivons à un service. Il est possible de contrôler les informations : ne pas fournir tous les renseignements demandés, fournir de faux renseignements ou encore utiliser un pseudonyme. En outre, il existe une autre sorte de données appelées données fortuites : celles que les autres créent à votre sujet. Pensez aux tags, aux mentions sur Twitter, aux courriels et aux conversations téléphoniques. Ce type de données est déjà bien plus difficile à maîtriser puisque les défenseurs des droits de la personne ne peuvent que demander aux gens de ne pas publier de photos d’eux ou de ne pas les mentionner. En outre, nous confions nos données à des tiers tels que Facebook et Google. Ces données confiées incluent aussi celles que nous donnons au gouvernement, aux services publics et aux banques. Les militants comptent sur ces entreprises et institutions pour protéger leurs données.

Les deux dernières catégories de données décrites par B. Scheneier sont les données comportementales et dérivées. Parmi les données comportementales nous avons par exemple les données de localisation [11], qui fournissent des informations sur ce que nous faisons, avec qui, quand et où. Puisqu’il s’agit en grande partie de métadonnées, nécessaires au fonctionnement de l’infrastructure, il est très difficile de les contrôler. Enfin, il y a les données dérivées, c’est-à-dire les données qui sont déduites au sujet des défenseurs des droits de la personne à partir d’autres données qui échappent à leur contrôle. Les entreprises et gouvernements utilisent les données afin de créer des profils de groupes en fonction de caractéristiques communes, des réseaux sociaux utilisés, des données de localisation ou encore des habitudes de navigation. Nous n’avons aucun moyen d’influer sur les profils de groupes créés par ce moyen ni sur les traces de données dérivées créées à notre sujet.

Ces types de données posent des défis et des menaces. Les relevés téléphoniques, les courriels ou les médias sociaux peuvent révéler l’identité des défenseurs des droits de la personne, mais aussi leurs réseaux, leur emplacement et leurs activités (le contenu de leurs communications). Néanmoins, il faut comprendre que ces catégorisations sont analysées et créées par des algorithmes ou encore par des intelligences artificielles. Leur utilité est fonction de la qualité de l’information qu’on leur procure, mais aussi de la qualité du code qui a été créé pour analyser cette information et des décisions qui seront prises selon le résultat de l’analyse. Il n’est pas rare que les algorithmes ou les intelligences artificielles fassent des erreurs [12].

Ainsi, certaines personnes peuvent être qualifiées de militant et n’avoir rien à voir avec le militantisme ; d’autres peuvent avoir un faible pointage de crédit ou être refusés à des entretiens d’embauche parce qu’elles vivent dans un quartier à faible revenu [13]. Les algorithmes régissent en grande partie l’analyse des données comportementales et l’analyse des données inférées. Les algorithmes peuvent se tromper ou, au contraire, être très perspicaces. Les analyses effectuées par les algorithmes peuvent exposer les individus et leurs réseaux à un risque, celui de voir leur identité révélée. Mais qui peut recueillir et profiter de vos données ?

Les différentes formes de surveillance

Dans son article intitulé « Big Data and sexual surveillance » [14], Nicole Shepard nous rappelle qu’« une personne ne contrôlant aucunement ses données, ne contrôle pas non plus ce qui sera éventuellement fait avec ces mêmes données ». Elle cite Manovich qui identifie trois classes sociales émergentes dans nos sociétés guidées par les données. « Ceux qui produisent les données (de manière consciente ou en laissant des ombres numériques), ceux qui ont les moyens de les récupérer et ceux qui ont l’expertise pour les analyser. Toutes les personnes qui utilisent le Web ou des téléphones portables font partie de la première classe émergente, qui est la plus grande. La deuxième classe est un peu moins grande et la troisième en plus petite. » [15] [16]

Trois types d’acteurs sont à même de récupérer et d’analyser les données : les entreprises, les gouvernements et les particuliers. En général, les entreprises recueillent des données dans le but d’analyser le comportement et les habitudes des individus, et ce à des fins monétaires. Ce genre de pratique peut aussi être appelée surveillance par l’entreprise. Or les entreprises ne font pas qu’analyser ou vendre les données de certains individus à d’autres entreprises ou à des gouvernements. Les documents de l’affaire Snowden [17] ont révélé que certaines entreprises travaillent de pair avec certains gouvernements : elles leur donnent accès à leurs bases de données. Il arrive aussi que des gouvernements s’introduisent tout simplement sans autorisation dans leurs serveurs pour accéder à ces données [18].

Les gouvernements sont désireux de recueillir un maximum de données. Ils les utilisent par exemple dans le but d’améliorer l’efficacité de leur bureaucratie, d’attraper les malfaiteurs, d’espionner les industries et les gouvernements étrangers ou encore afin de surveiller les migrations. Selon la conjoncture sociale et politique, cette récupération de données peut aussi avoir pour conséquence que des groupes marginalisés se voient refuser l’accès à certains services [19], que des médias soient censurés, que notre activité en ligne soit surveillée [20], que des militants soient identifiés par le biais de l’Internet [21] ou encore que certains gouvernements essayent d’isoler leurs citoyens du reste du monde virtuel [22]

Enfin, les individus peuvent recueillir des données en participant à des bases de renseignements ouvertes, en ayant recours à l’ingénierie sociale ou encore en piratant des services en ligne. De nombreux cas ont été recensés impliquant des individus qui ont utilisé des renseignements disponibles en ligne afin de dresser le profil d’un membre de leur famille, de leur conjoint ou ex-conjoint ou de personnes qui ont un style de vie ou des opinions politiques différents des leurs. L’objectif : les surveiller, les contrôler, les intimider ou leur faire subir du chantage,. Les femmes qui militent en faveur des droits de la personne sont particulièrement vulnérables à ce type de surveillance, puisque des trolls, des groupes conservateurs et des groupes anti-droits ont recours à diverses tactiques pour récupérer leurs renseignements dans le but de les faire taire [23].

Nos profils en ligne et nos « ombres numériques » sont en expansion constante. Ce phénomène permet à ceux qui y ont accès de connaître notre vie en détail. En effet, ils savent qui nous sommes, ce que nous aimons, qui nous fréquentons, ce que nous faisons (quand, où et comment) et avec qui nous le faisons. La collecte et l’analyse de données peuvent mettre en lumière des choses à notre sujet que nous-mêmes ignorons.

Les entreprises et services (et même quelques chercheurs et organismes à but non lucratif) prétendent souvent assurer la protection des données de leurs utilisateurs via l’anonymisation. Le respect de notre vie privée est assuré, affirment-ils. Or, comme on l’a constaté à de nombreuses reprises [24], nos traces de données nous sont propres tout comme nos empreintes digitales. Par conséquent, si des analystes de données ont accès à un petit ensemble de données-échantillons, ils peuvent identifier les individus et révéler leur identité grâce à aux traces numériques qui constituent leurs « ombres numériques ».

Chacun de nous aura des préoccupations différentes concernant les données ou « traces numériques » que nous jugeons sensibles et concernant les personnes qui peuvent y avoir accès. Cela peut être angoissant, mais il importe de savoir que nous ne sommes pas seuls. Il y a une série de mesures que nous pouvons prendre pour réduire la création et la récupération de nos traces numériques.

Que faire ?

À l’échelle mondiale, il existe très peu de lois réglementant de manière efficace la collecte des données ou nous protégeant contre cette vague de surveillance sans précédent. Il est donc d’autant plus important de soutenir les lois et les normes sur la confidentialité en gardant un œil sur le futur, mais aussi sur le présent.

Nous devons, donc être conscients de ce problème relativement « invisible » dont profitent les grandes entreprises et les gouvernements. Nous devons susciter l’intérêt de nos réseaux et amis afin de les sensibiliser au problème.

Finalement, nous pouvons riposter en reprenant le contrôle des traces numériques que nous créons et en limitant leur accès. Pour ce faire, il faut changer notre approche des TIC et commencer à utiliser des technologies plus axées sur la confidentialité [25]. Vous pouvez, par exemple, approfondir vos connaissances sur les pouvoirs en présence et vous renseigner –vous et vos contacts et réseaux— sur la géolocalisation et le traçage de la navigation [26]. Vous pouvez recourir à de nombreuses et excellentes ressources concernant les outils et les changements de pratiques [27] pour exercer une influence positive sur votre ombre numérique.

Pour terminer, nous présentons quatre stratégies qui vous permettront de reprendre un certain contrôle de vos données et de votre ombre numérique. Chaque stratégie est associée à des activités qui peuvent se chevaucher, se complémenter ou même se contredire selon votre identité, les risques que vous encourrez et votre désir de reprendre le contrôle de vos données.

La première stratégie est celle de la « réduction » et met en avant la logique du « moins, c’est plus ! ». Les données qui ne sont pas créées ne peuvent pas être récupérées, analysées, stockées ou vendues. Cette stratégie part du principe selon lequel moins on produit de données, le mieux c’est. Vous pouvez, par exemple :

. limiter la création des données en refusant de donner des informations. Rien ne vous oblige à remplir tous les champs sur les formulaires d’inscription ;

. « nettoyer » votre identité en ligne, supprimer les applications que vous n’utilisez plus sur votre téléphone portable, supprimer les vieilles photos et les courriels et les messages périmés ;

. bloquer les accès indésirables, installer Privacy Badger et NoScript pour empêcher aux témoins et aux scriptes tiers de s’exécuter dans votre navigateur et de collecter des données.

La deuxième stratégie est celle du « camouflage » qui prône l’idée de « se cacher dans la foule ! ». Cette stratégie a pour but de déjouer les entreprises et autres adversaires au moyen d’interférences et de renseignements contradictoires. La stratégie de camouflage implique la création de faux renseignements de manière à ce que les entreprises, les gouvernements et les individus ne puissent distinguer le vrai du faux.

Vous pouvez par exemple :

. créer plusieurs faux comptes avec le même nom et les mêmes photos sur les médias sociaux ;

. cacher votre identité sur Facebook en créant un compte collectif ;

. semer la confusion en cliquant sur des annonces au hasard ou installer Adnausium qui s’en chargera à votre place en arrière-plan ;

. tromper Google avec TrackMeNot, un outil qui génère des recherches aléatoires sur Google, masquant ainsi vos vraies recherches et questions ;

. utiliser un RPV afin de changer votre adresse IP ;

. changer votre nom sur votre téléphone ;

. modifier votre routine.

Notre troisième stratégie est celle du « cloisonnement » qui prône la « diversification des profils. » Dans la vie de tous les jours, nous changeons d’attitude selon la situation : au travail ou à l’école nous présentons des éléments de notre personnalités qui sont différents de ceux que nous affichons à la maison, dans un bar ou dans une salle de sport. Nous avons donc l’habitude de gérer une variété d’identités différentes. La stratégie de cloisonnement consiste à gérer plusieurs identités virtuelles en les classant dans différents groupes selon les réseaux sociaux, les intérêts, les comportements, les renseignements et les identités. Vous pouvez par exemple :

. chercher votre nom sur Internet et dresser une liste des comptes que vous possédez. C’est la première chose à faire si vous souhaitez séparer votre vie en ligne dans des sphères différentes ;

. créer plusieurs comptes sur les réseaux sociaux avec des noms différents ;

. disperser vos traces de données : utiliser des navigateurs différents pour certaines activités en ligne ; utiliser une application de messagerie différente selon le cercle social ;

. stocker vos données personnelles ou précieuses sur un autre appareil pour les protéger ;

. utiliser des adresses électroniques différentes pour séparer votre vie professionnelle de votre vie personnelle.

Et enfin, la quatrième et dernière stratégie est celle de la « fortification » qui prône le « mes appareils, mes règles ! ». Cette stratégie consiste à créer des barrières, à restreindre l’accès à vos données en ligne et à réduire leur visibilité par des tiers. Cette stratégie a pour but de mettre vos données à l’abri des curieux. Pour ce faire, vous pouvez par exemple :

. créer une barrière : installer un antivirus et le mettre à jour régulièrement ;

. mettre vos données à l’abri : chiffrer votre téléphone portable, votre ordinateur et votre tablette ;

. couper tout signal, éteignez le Wi-Fi et Bluetooth lorsque vous ne l’utilisez pas et rangez votre téléphone dans un sac de Faraday (vous pouvez en fabriquer un vous-même) quand vous ne voulez pas qu’on vous suive ;

. simple, mais efficace : couvrir votre webcam lorsque vous ne l’utilisez pas ;

. toujours vous connecter à des sites Web via une connexion sécurisée (si le site en est capable) grâce à l’ajout d’une extension HTTPS partout sur votre navigateur.

Ces conseils concernent ce que vous pouvez mettre en œuvre ou changer en tant que citoyen lambda. Néanmoins, la confidentialité et la sécurité sont l’affaire de tous. L’étude du petit monde [28] démontre que nous sommes tous en quelque sorte interdépendants. Ainsi, nos actes en tant qu’individus ont une incidence sur la confidentialité et la sécurité de nos contacts, ainsi que sur celle des tiers. Il faudrait rédiger un autre article pour expliquer la confidentialité des organisations et des réseaux. Nous pouvons toutefois offrir quelques conseils pour l’adoption de pratiques plus sécuritaires au sein des mouvements sociaux.

Tout d’abord, les différents mouvements sociaux devraient se mettre d’accord sur les différentes mesures de sécurité à adopter et ensuite établir des pratiques de sécurité communes. Les mouvements sociaux et les réseaux doivent comprendre leur modèle de menace, analyser les risques, l’incidence possible de ces risques et la probabilité qu’ils ont de voir le jour. Cet exercice devrait leur permettre de savoir quels domaines ils devraient privilégier et, ensuite, de choisir les pratiques et les protocoles de sécurité à mettre en place.

Ensuite, les organisations et les mouvements sociaux devraient porter plus d’attention lorsqu’ils choisissent des technologies, ainsi que des outils de communication, de partage et de stockage d’information. Il voudront choisir des outils qui n’ont pas une orientation commerciale et ne sacrifient pas le droit de leurs utilisateurs à la confidentialité. Heureusement, il existe de nombreux logiciels gratuits, conçus et gérés par des organismes et des communautés à but non lucratif, qui sont axés sur la confidentialité et sur la sécurité.

Nous vous conseillons d’explorer toutes les options et les solutions [29] à votre disposition, d’en discuter avec vos collègues et de choisir les outils de communication qui correspondent le mieux à vos besoins en matière de protection de vie privée, mais aussi à votre éthique et à votre politique.